我在业余时间开发了一款自己的独立产品在线客服与营销系统。陆陆续续开发了几年,从一开始的偶有用户尝试,到如今线上环境和私有化部署均有了越来越多的稳定用户,在这个过程中,我也积累了不少如何开发运营一款独立产品的经验。

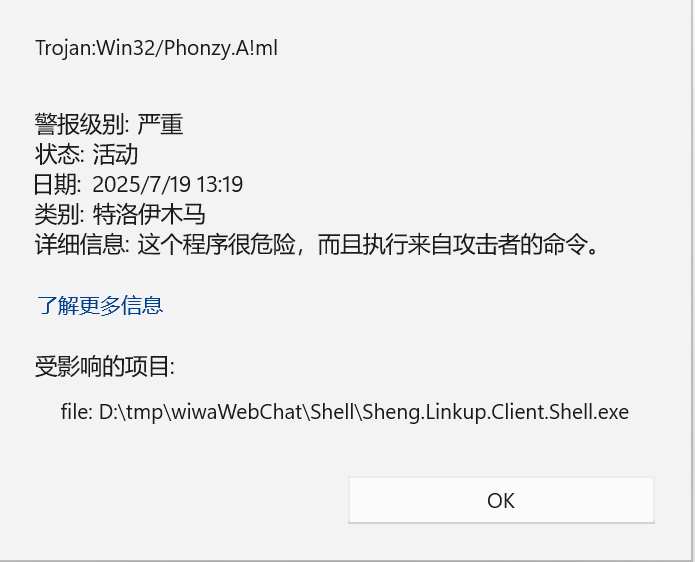

在这期间,一直有一个问题困扰着我,就是客服端软件经常被各种杀毒软件,包括 Windows Defender 误报木马。在早期,用户主要来自技术社区和朋友们的推荐,用户信任度较高,经过解释说明,用户能够信任客服软件是安全的。

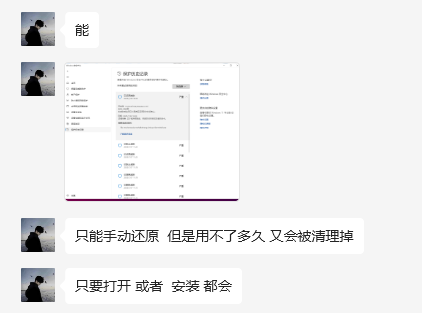

但是随着用户越来越多,已经无法通过说明解释来证明软件的安全性了。特别特别是现在许多杀毒软件,在误报之后会直接清除文件,根本不给用户选择的权力。

杀毒软件为何误报?

杀毒引擎不是在找病毒,而是在找“像病毒”的行为。

现代杀毒软件普遍采用“启发式扫描”或“行为分析”,这意味着它们并不是仅靠病毒特征库来识别恶意程序,而是使用一整套规则和模式来判断一个程序“是否可疑”。

这些规则包括但不限于:

如果你的程序具备以上任意一种特征,哪怕只是出于正当功能(比如客服系统需要联网),也可能被标记为“高危行为”。

看到这里,是否就感觉很搞笑了。一个正规软件,只要你使用了网络,使用了一些系统 API,杀毒软件就直接认定你是特洛伊木马。 我一个需要使用 Socket 端口通知的客服软件,直接认定我是木马。😒

“误杀”的代价,开发者买单

对杀毒软件而言,“宁可错杀一千,不可放过一个”是一种默认策略。因为一旦放过了真正的病毒,品牌声誉将受重创。但对我们这些独立开发者来说,这种“误杀”就是巨大的打击:用户下载后被吓到、程序被自动删除、甚至连安装都进行不了。

杀毒软件自身能力不足 “神经过敏”

杀毒软件并不具备真正理解程序目的的能力,它们只是根据规则去 **猜测 **风险,就像一个机场安保看到你带了根钢笔,就怀疑你要劫机一样。

于是,哪怕你的软件再干净,只要踩到了“嫌疑”规则的尾巴,就会被误报、拦截甚至删除。而这些“神经过敏”的规则,在不同厂商之间又千差万别,这就是为什么有时360不报毒,但Windows Defender却拦下来了。

我是如何与杀毒软件误报斗智斗勇的

一、避免使用“敏感 API”

以下这些操作是容易被重点“盯上”的:

使用 System.Reflection.Emit 动态生成代码,虽然对我来说只是想做点灵活扩展;

使用 System.Diagnostics.Process 启动子进程(比如打开聊天记录目录);

访问注册表:我只是想让软件记住上次窗口的位置;

在 AppData 或 ProgramData 中写入设置文件——对我来说再正常不过,但对某些杀软来说,这简直就是“木马模板”。

于是,误报接踵而至,程序刚下载就被杀,用户根本没机会点开。

我是怎么改的?

为了降低“被盯上”的风险,我做了如下几件事:

替代动态代码生成

一开始我用 Reflection.Emit 动态构建了一些配置对象,结果直接触发多款杀软的红色警告。后来我把逻辑改写为静态代码生成:运行时不再生成 IL,而是在开发期通过 T4 模板生成类文件,彻底消除了误报。

重构掉“注册表写入”操作

把原本写入注册表的配置改为了 JSON 配置文件,放到用户的文档目录下。这样一来,既不影响功能,又躲开了“注册表篡改”的嫌疑。

避免敏感目录读写

原来我把缓存文件放在了 System32 附近一个子目录下,想法是“这样卸载的时候方便清理”。但杀毒软件完全不讲道理地认为我在搞破坏。最终我改为使用用户本地 AppData\ShenLiveChat\Temp,并添加定期清理机制。

显式声明用途的接口调用

像 Process.Start 这样的操作,我改为加入弹窗提示:“即将打开聊天记录目录,是否继续?”

让用户操作变成调用的前置条件,不仅更安全,也减少了杀软的敏感程度。

二、关闭 IL 混淆,转向逻辑拆分优化

杀毒软件讨厌“它看不懂的东西”

IL 混淆,本质上是让程序变得“难以理解”。对开发者来说,这是为了保护知识产权;但对杀毒软件来说,这就像在机场过安检时背着一个黑色不透明的大包,里面还发出滴滴响声。

它不懂你到底想干什么,于是干脆默认你“不安好心”。

某些杀软甚至明确在其文档中表示:“高度混淆的代码将被视为潜在威胁,可能触发误报。”

所以我改变了策略:放弃混淆,转向架构优化

经过数次“屡杀屡改、屡改屡杀”的折磨,我最终选择彻底关闭 IL 混淆,然后换了一种方式去实现“保护核心逻辑”。

我的做法是:把代码分层、分离、分包。

具体包括:

将核心逻辑抽离为内部模块

比如会话处理、消息存储、访客追踪这些关键功能,我封装进了一个独立的类库,并进行接口隔离。主程序只是调用这些模块,而不直接暴露实现细节。

非敏感代码单独编译为开放组件

像日志、配置管理、界面样式等,完全不涉及业务秘密的代码,我保留了良好的命名和结构,甚至愿意被别人“看得懂”。这样杀毒软件在分析时,能快速识别这些模块是“低风险”。

构建工具自动处理打包与分发结构

我写了一个构建脚本,将核心模块打成单独的文件,主程序只引用必要部分。这样哪怕某一个模块被误报,我也能快速定位、替换,而不是整个程序“全军覆没”。

当然,以下是第三章节《去除多余的资源文件和嵌入式依赖》的完整内容,继续保持软文风格与实战技巧结合:

三、去除多余的资源文件和嵌入式依赖

有一段时间,我习惯把一些小工具、图片、第三方库全部打包进主程序,通过嵌入资源的方式运行时释放。这样做的好处是部署方便,用户只需一个文件即可启动软件。

但结果就是:打包后的程序一上传,就直接被判为“木马”或“Dropper”!

杀毒引擎是怎么想的?

在杀毒软件看来,一个可执行程序,如果里面还藏了一堆文件,运行时还要自己解压、释放、执行,这和“病毒行为”有什么区别?

尤其是以下这些典型行为:

EXE 文件体积异常庞大(嵌入了多个 DLL 或压缩包)

使用 Assembly.GetManifestResourceStream() 动态读取资源

运行时释放到临时目录并加载执行

加载方式使用 Assembly.Load 或反射调用

使用 Base64 编码隐藏资源文件(哪怕只是想让它“好看点”)

我是怎么做优化的?

为了不让杀毒软件“精神过敏”,我决定拆散资源、还原结构,做了一系列调整:

放弃资源嵌入,转为外部文件管理

所有第三方 DLL、样式文件、字体文件,全部从嵌入资源中移除,作为独立文件随安装包分发。虽然让安装包稍微复杂了一点,但杀毒软件的“压力”小了很多。

资源目录显式命名,目录结构清晰可辨

比如:

/Assets /Images

/Fonts

/Lib

Newtonsoft.Json.dll

WebSocketSharp.dll

结构越清晰,越能表明你不是在“藏东西”。

运行时不再释放、加载 DLL

原来有一段代码是运行时把 DLL 解压到临时目录再 Load,这正好踩雷。我改为直接在程序目录中引用,启动时由系统自动加载。

压缩资源使用开放格式,不自定义打包逻辑

早期我写了一个“小型资源解压引擎”,可以解析我自定义的 .respkg 文件。现在看来,这种“发明创造”对杀毒软件来说就是可疑行为。我改为使用标准的 .zip,并使用公开的解压库(如 SharpZipLib),明显减少了误判。

不再隐藏资源内容

有一次我用 Base64 加密了一张启动图,只为“防止被别人替换”,结果被标记为“隐藏可执行文件”。后来我直接用 PNG 明文放进资源目录,从此再无红色警告。

杀毒软件的底线其实很简单:别藏,别骗,别搞花样

杀毒软件并不是真的懂你代码里干了什么,它只是看到你藏了一堆东西,行为又不透明,就默认你在“捣鬼”。所以我们做开发时,只需要让程序变得结构清晰、行为正常、尽量少用花式加载技巧,就能极大降低误报率。

四、延迟初始化网络连接

在开发在线客服系统的过程中,我始终面临一个现实问题:程序必须联网。毕竟,实时聊天、访客追踪、消息推送这些核心功能,都是基于与服务器的通信来实现的。

但是,一旦程序一启动就访问网络,杀毒软件立刻高度警觉。

在它们的世界里,“程序一运行就联网”=“你在偷偷上传数据”。于是,我的客服端程序经常在用户第一次运行时就被 Defender、Avast 等软件当场拦截,甚至标记为木马、后门或监听程序。

杀毒软件的“网络恐惧症”

杀毒引擎非常在意以下行为:

我的解决思路:让网络连接“晚一点、慢一点、可控一点”

为了避开杀软的网络侦测雷区,我采取了如下优化策略:

不在 Main 函数中初始化网络模块

原来我的代码结构是这样的:

static void Main() {

NetworkManager.ConnectToServer();

Application.Run(new MainForm());

}

现在我改为:

static void Main() {

Application.Run(new MainForm());

}

并在用户进入主界面后,由 UI 线程延迟几秒初始化联网逻辑。

使用“按需联网”机制

比如用户点击“开始会话”按钮、打开“访客列表”等功能时,再触发对应的网络请求。这样杀毒软件能看到这是用户主动触发的行为,更容易信任。

加上 UI 提示和加载动画

在程序联网前,显示一个“正在连接服务器...”的提示,不仅提升用户体验,也能帮助杀软理解这是正常通信,而不是偷偷摸摸。

避免自定义 Socket 协议启动即连接

早期版本中我使用了一个自定义 WebSocket 协议,一启动就尝试连接端口。现在我改为使用标准 HTTPS 请求进行服务探测,等确认连接通畅后再切换到持久连接模式。

网络配置延迟加载,支持“离线模式”

某些环境下(如无网络、杀软沙箱中),程序进入“离线只读”模式,允许用户先查看界面、不联网、不报错。这样可以在杀毒软件行为分析结束后再联网,避开风险区。

五、将异步任务池调度方式改为显式线程控制

在开发在线客服系统时,后台任务调度是一件再平常不过的事情。比如:

定期清理无效会话;

后台同步访客轨迹数据;

定时上传诊断日志;

闲时刷新缓存、预加载组件。

这些任务我最初都使用 .NET 中最常用的方式来实现:Task.Run() 或 async/await。写起来简单,运行也高效,代码结构优雅现代。

但没想到,这些“现代化”的异步写法,竟然成了杀毒软件的“重点盯防目标”。

杀毒引擎眼中的异步线程池

杀毒软件在行为分析时,并不真的理解你在做什么。它只是观察程序在运行时创建了多少线程、这些线程是否与 UI 有关联、是否在后台持续运行等信息。

而异步任务往往会触发以下“危险信号”:

程序启动后立即创建多个非 UI 线程;

有线程长时间运行、没有明显终止条件;

有线程无 UI 操作却访问网络或读写磁盘;

使用线程池中的线程触发周期性定时器行为。

特别是你用了 Task.Run(),又没有等待它完成、也没有取消机制时,在杀毒软件眼里就很像“挖矿木马”或“监听服务”。

我的解决方法:回归显式线程控制

为了降低异步误报率,我逐步将程序中的关键后台任务,从线程池调度重构为显式线程控制,让行为看起来更“可控、更传统”。

具体来说:

放弃泛滥使用 Task.Run()

很多非必须的异步任务,我改回同步执行或挂到 UI 线程排队调度。例如日志记录,不再 Task.Run() 异步写入,而是将其加入日志队列,由主线程空闲时处理。

使用 Thread + AutoResetEvent 管理循环任务

对于必须定期执行的任务(如访客状态同步),我写了一个自定义调度器,大致逻辑如下:

private Thread _workerThread;private AutoResetEvent _signal = new AutoResetEvent(false);void StartWorker() {

_workerThread = new Thread(() => {

while (!_exit) {

DoBackgroundWork();

_signal.WaitOne(TimeSpan.FromSeconds(30));

}

});

_workerThread.IsBackground = true;

_workerThread.Start();

}

这样杀软能看到我启动了一个明确生命周期的线程,执行频率有限,结构也清晰可分析,误报率大幅下降。

避免滥用 async void 和匿名异步函数

很多误报来自“看起来像病毒的匿名异步函数”。我统一将异步方法提成命名函数,并用显式的 CancellationToken 来标明终止机制。

后台任务全部带日志记录与启动标识

我加入日志记录,每一个后台任务的创建、启动、终止都会写日志,同时所有线程都有统一前缀名 ShenWorker-XXX,让行为具备“程序员气质”而非“病毒气质”。

设置任务的最大运行时间与异常退出处理机制

没有任何后台线程会无限运行下去,哪怕是轮询任务,也会设置最大循环次数与异常保护,防止被杀毒软件误以为“永不休眠的后门程序”。

在经历了一系列改造之后,系统的可维护性、安全性与执行效率均得到了显著提升。这不仅仅是一次对技术策略的更新,更是从“防御性开发”向“结构性优化”转型的实践。

事实证明,相较于短期的遮掩,良好的架构与清晰的控制边界才是真正构筑安全与高性能的根本。在后续的版本中,我将继续秉持“少即是多、显式优于隐式”的原则,对系统性能进行持续打磨,并探索更多面向未来的可扩展设计模式。

转自https://www.cnblogs.com/sheng_chao/p/19015478

该文章在 2025/8/1 9:32:39 编辑过